目次

開く

今回は、取組みが急がれるOT機器のセキュリティ対策手法についてお話したいと思います。

自動車グループで14工場の28ラインを1日止めたサプライチェーン攻撃や、アメリカ東海岸の燃料供給の約半分を供給するパイプラインを1週間操業停止に追い込んだランサムウェア攻撃などIT領域以外を攻撃した事故が増加しております。

企業で利用されるデジタル機器が急激に増加しているにも関わらず、それらデジタル機器をすべて把握・管理する体制が追いついていないことが大きな原因と言われております。

特にOT機器が多く設置されている工場は、強固なセキュリティ対策を実施されているIT環境よりも、比較的対応が遅れており侵入しやすいため攻撃者からの格好の攻撃ターゲットとなっています。

OT機器とは?

情報を取り扱うシステムや技術をIT(Information Technology)と呼ぶのに対して、 OTとは、 Operational Technologyの略で、工場やプラント、ビルなどの制御機器を制御し運用するシステムや技術を指します。

産業用環境と重要インフラで使用されており、製造業 (医薬品製造業、自動車製造業など) や生産業 (石油生産業など) の環境などで利用されています。

OT機器の代表例

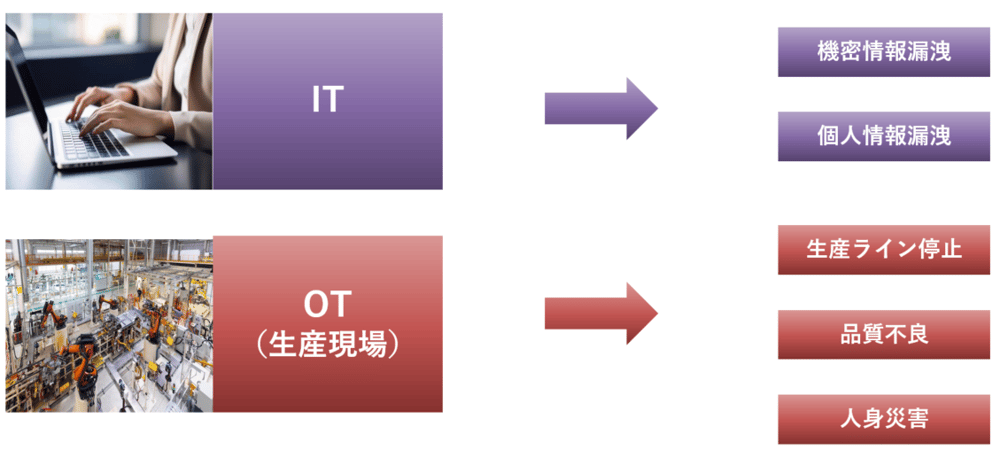

攻撃の影響範囲の違い

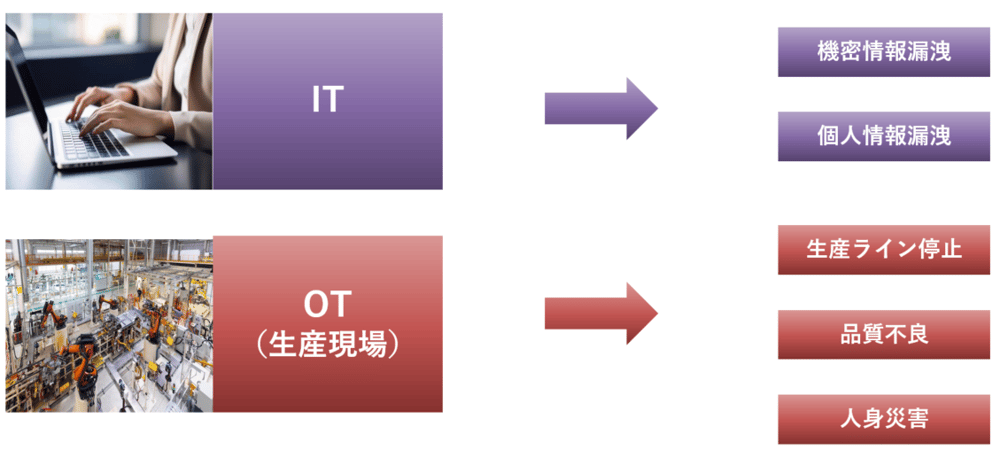

サイバー攻撃の被害もITとOT環境では大きく影響範囲が異なります。

IT環境では機密情報、個人情報漏洩が被害の中心でしたが、OT環境では工場の停止、製品の品質不良、人身災害(近隣住民の生活への影響)など企業継続に影響のある大きな損害リスクが懸念されます。

米国の国家安全保障局(NSA)は2022年4月、産業用制御システム(ICS)を対象として破壊や混乱を引き起こす高度標的型攻撃(APT)ツールに対する注意喚起の声明を、エネルギー省(DOE)、サイバーセキュリティ・インフラセキュリティ庁(CISA)、連邦捜査局(FBI)と共同で発表しています。

IT環境からのもらい事故(偶発的にマルウェアなどが流入した)ではなく、攻撃者が産業プロセスや製造設備に詳しく、OT環境そのものを狙った攻撃が増加して来ているためです。

経済産業省からも2022年11月「工場システムにおけるサイバー・フィジカル・セキュリティ対策」のガイドラインが策定されております。

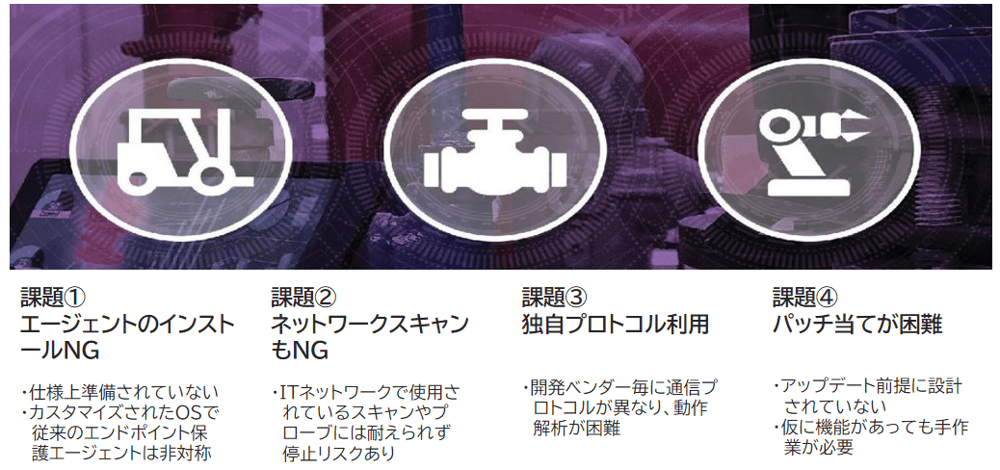

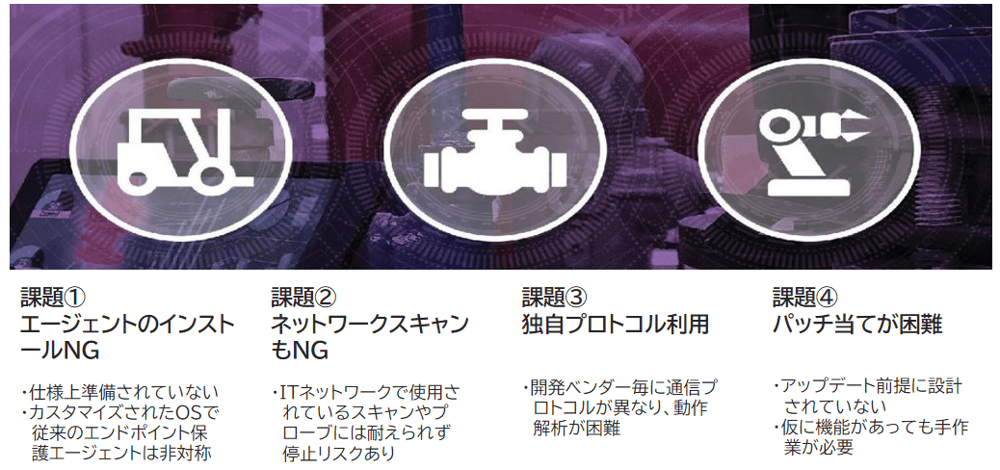

OT環境における管理上の4つの課題点

管理上の課題

OT環境はIT環境とは異なる特性が多くあります。

大きなポイントは可用性が第一で工場を止めないことが最優先となります。セキュリティリスクが発見されても工場の稼働に影響がある場合、すぐにはデバイスを停止することができないケースが多くあります。

また導入されているOT機器や管理制御PCもIT環境の数年というスパンとは違い、10年以上とライフサイクルが長く、導入当初の仕様のままで現状にそったセキュリティ対策を実装されていないデバイスが非常に多いことも特徴です。

また管理上の課題として以下の4点が挙げられます。

ITとOTにおける攻撃の影響範囲の違い

「どんな脅威」から「何を守るべきか」。

「そのための攻撃のファーストステップとしてターゲットとなるデバイスとその状態をもれなく把握」するデバイスの可視化が重要です。

サイバー攻撃の攻撃対象となりうるデバイスの種類・数・仕様・内在している脆弱性情報などを把握し、守るべき資産を確定することで、はじめて次のステップに進めます。

防御対策の決定、それを突破された場合のインシデント検知・対応とNISTサイバーセキュリティフレームワークに沿ったセキュリティを確保することが可能となります。

特にOT環境において実現するためには、エージェントレスで実現するソリューションが有効です。

アイ・アイ・エムでは上記課題を解決しOT機器に加えIoT機器、IT機器も含め統合的に、「企業全体としてネットワークにつながる資産をもれなく把握・管理」することを実現するエージェントレス・デバイス・セキュリティ・プラットフォーム「Armis」の取り扱いを、日本初で昨年度より開始しました。

ご興味がございましたらお気軽に弊社営業担当もしくは弊社セキュリティ部隊にお声がけいただけましたら幸いです。

参考情報

■NISTサイバーセキュリティフレームワークは、オバマ大統領の大統領令(2013年2月)に基づき、NIST が政府や民間から意見を集め作成した、サイバーセキュリティ対策に関するフレームワークです。

CSF(Cyber Security Framework)という略称で知られ、日本でも多くの企業・組織がサイバーセキュリティ対策を向上させるための指針として参照されており、コアの5つの機能は、NIST CSF の象徴的な項目であるため、多くの方がご存知かと思います。

「特定(Identify)」、「防御(Protect)」、「検知(Detect)」、「対応(Respond)」、「復旧(Recover)」。

これらは、並行して取り組むべき指標として定められておりますが、資産管理は、「特定(Identify)」の冒頭で定義されており、必要不可欠な内容と認識しております。

■経済産業省2「工場システムにおけるサイバー・フィジカル・セキュリティ対策」のガイドライン

執筆者

萩川 義則

営業技術本部 戦略ビジネス統括部 セキュリティ営業部

「情報漏洩対策」ソリューションLANSCOPEの立ち上げから担当し、多くの導入に従事。

「サイバー攻撃の防御・検知」としてNGAV、EDR、メールセキュリティとラインナップを拡げ、2022年から「サイバー攻撃の対応」としてSOC、インシデントレスポンスサービスなど、セキュリティオペレーションソリューションも担当。

関連記事

-

#16 エージェトレスでOT資産、レガシー資産を可視化

2024.07.04

#情報漏洩対策

#セキュリティ

#ランサムウェア対策

#OTセキュリティ

#可視化

#統合SOC

グローバルへのビジネス展開が当たり前となった今、IT資産のみならずOT資産をも可視化し、防御対策をとることが必要だという認識が高まっています。 OT資産を持つ企業が抱える課題(デバイスの可視化、ランサムウェア対策における体制と対応)を挙げ、弊社がお客様へご支援できることをご紹介いたします。

-

#8 急速に増加するサイバー資産を管理する新しいアプローチCAASM

2023.11.09

#情報漏洩対策

#セキュリティ

#ランサムウェア対策

#サイバー資産管理

#CAASM

新しい手法でサイバー資産の完全把握を実現する技術コンセプトCAASM(Cyber Asset Attack Surface Management)についてご紹介します。

-

#4 工場まで拡がるサイバー攻撃対策のはじめの一歩

2023.07.05

#情報漏洩対策

#セキュリティ

#OT機器

#CAASM

自動車グループで起きたサプライチェーン攻撃や、アメリカ東海岸の燃料供給を一定期間業停止に追い込んだランサムウェア攻撃などのIT領域以外を攻撃した事故が増加しています。 対応が急がれるOT機器のセキュリティ対策の手法についてご説明いたします。

関連資料