2023.11.09

#8 急速に増加するサイバー資産を管理する新しいアプローチCAASM

Cyber Asset Attack Surface Managementをご存知でしょうか?

目次

開く

2023年度版の情報セキュリティ10大脅威※の1位「ランサムウェアによる被害」、2位「サプライチェーンの弱点を悪用した攻撃」の多くは、VPN機器の脆弱性など外部公開されているデバイスが起点となって発生しています。

攻撃起点から侵入後は特権IDを奪い、ラテラルムーブメントしながら内部の脆弱性のあるデバイスへと感染を拡げ、情報を外部へ持ち出し、データの暗号化へと進んでいきます。

これら攻撃を未然防止するためには、サイバー攻撃者の攻撃の起点となる企業ネットワークにつながっているサイバー資産(IT、OT、IoT、ファシリティ機器など)をすべて把握することが重要となります。

しかし、DXの進展やパンデミックにより、機器の利用場所はテレワークなど社外環境に拡がり、サイバー資産もPC、サーバからVPN機器、スマートファクトリのOT機器、IaaS、IoT機器など管理対象が一気に拡大しています。

社内外に存在するサイバー資産の把握を実現できておりますでしょうか?

今回は、新しい手法でサイバー資産の完全把握を実現する技術コンセプトCAASM(Cyber Asset Attack Surface Management)についてご紹介します。

CAASMとは

CAASM(シー・エイ・エイ・エス・エム もしくは カーズム)はCyber Asset Attack Surface Managementの略語でガートナー社により定義されたセキュリティ技術コンセプトです。

CAASMは、サイバー資産を完全に把握することで、サイバー攻撃者が悪用可能なサイバー資産と脆弱性を特定し網羅的に対処することが目的です。

その実現手段の特長は、「既存ソリューションのAPI統合」と、手動プロセスに依存しない「統合データへのクエリ実行」という新しい2つの手法です。

既存の各種製品をAPI統合することで個々の機能を補完し、資産管理の網羅性と信頼性、セキュリティイベント情報の精度を上げ、調査時の収集整形(VBA、マクロなど)の工数を大幅に削減することが可能になります。

上記はIT資産管理(ITAM)と同じように思われるかもしれませんが、実現できる用途が大きく異なります。

ITAM は、IT資産のライフサイクルとパッチ管理するためのツールですが、CAASM はIT資産だけではなくOT資産も含めすべての資産を特定し、それらが持つ脆弱性や不審な挙動に対して、システムの重要性を加味した対応の優先順位をつけることができます。

CAASMで実現するメリット

包括的な資産とリスクの特定

組織のネットワークに繋がっているすべての資産を網羅し管理できることで、守るべき対象、対応するべき脆弱性と不審な挙動を特定しセキュリティ対策の計画を策定することができます。

資産の包括的なインベントリがなければ、マルウェアの攻撃検知・防御や、脆弱性調査・特定・対処する際に対象が抜け落ちてしまいます。

そこがサイバー攻撃者からの格好の標的となり得るため網羅性の確保が重要となります。

その情報をリアルタイムに更新していくことができます。

CAASMで実現するメリット_包括的な資産とリスクの特定

調査情報の迅速な把握

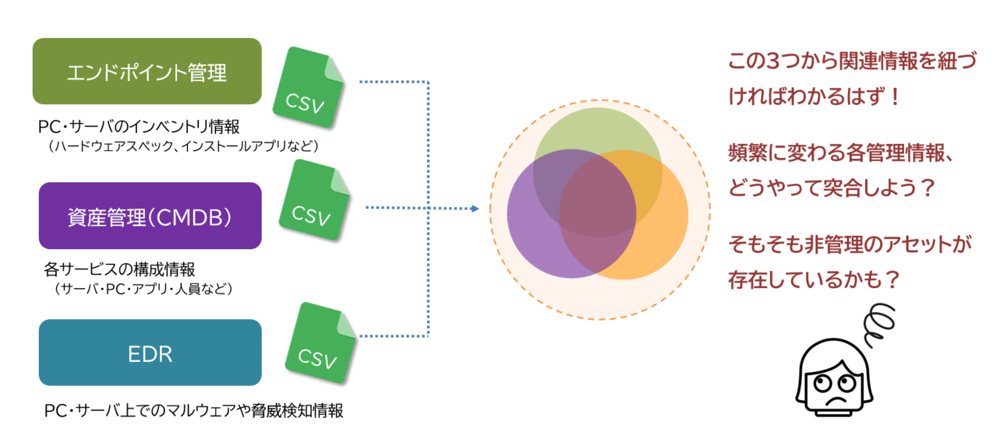

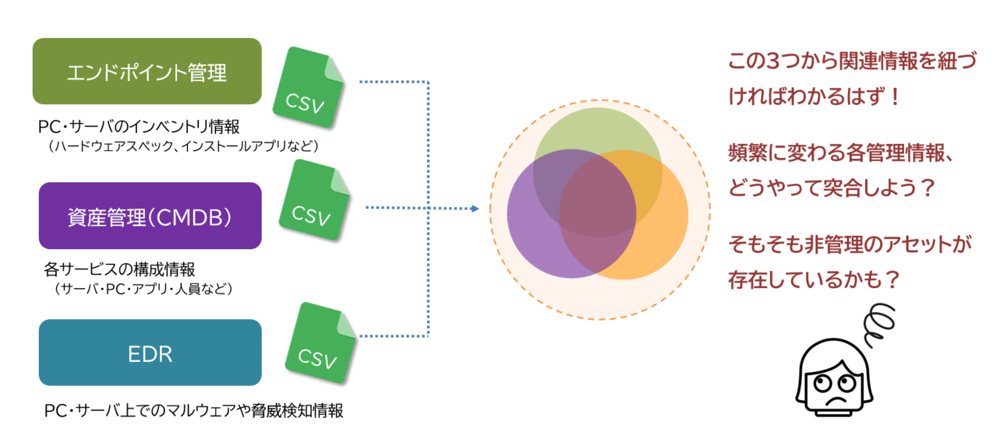

各ソリューションから該当する情報をCSVやDBに収集し手動で(VBA、マクロなど)で調査する工数を削減しクエリにより柔軟かつ迅速に必要な情報を入手することが可能になります。

脆弱性対応の優先順位づけ

脆弱性情報は日々膨大に増加しているため、すべてにパッチ適用など対応をしていくことは現実的に不可能と言われています。

個々の企業にとっての「資産の重要性」と「脆弱性の優先度」を元にプライオリティを設定し対応をしていくことが最も有効なリスクヘッジ対応となります。

そのために資産の「種類別の分類」と、どんなシステムやサービスで利用されているかの「用途別の分類」が必要で整備することができます。

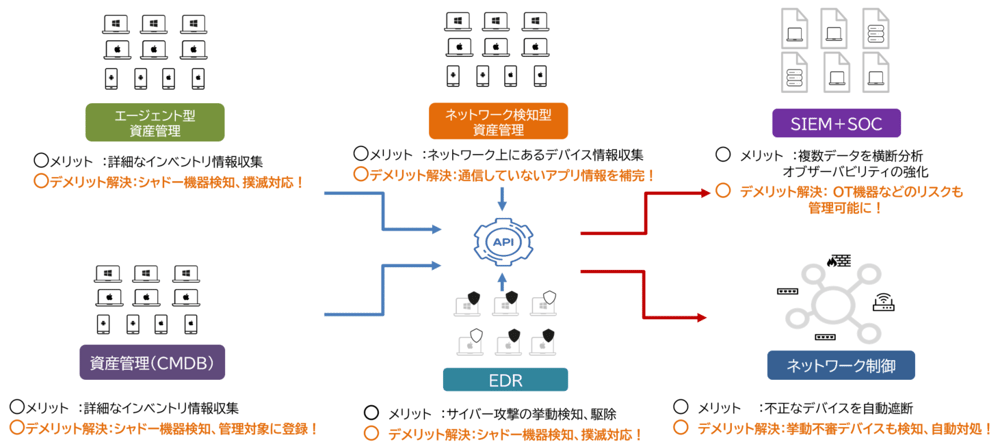

CAASM を構成するためのコンポーネント

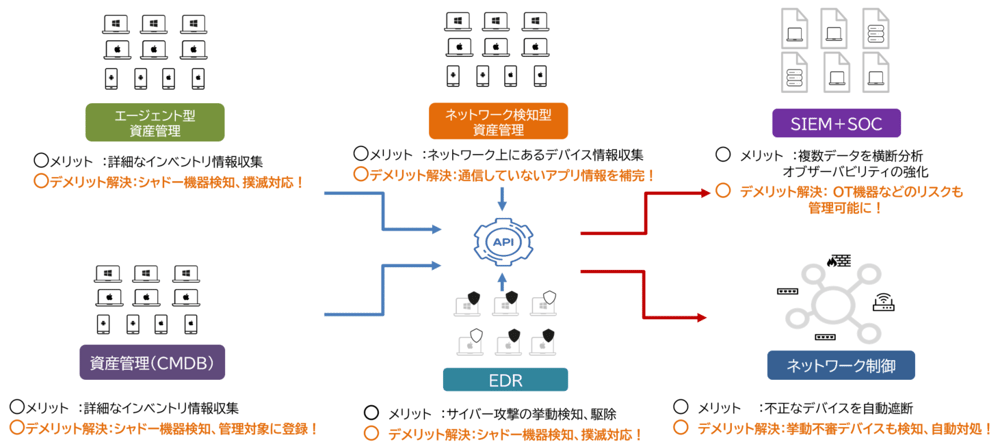

資産管理とセキュリティリスク管理を融合させるCAASMを実現するための効果的なコンポーネント例をご紹介します。

資産の検出と特定

有効に管理するためにはネットワークに接続されているすべてのデバイスを特定・検出することが最も重要で、以下2パターンのツールがあることが望ましいです。

① エージェント型資産管理ツール

② ネットワークスキャン型資産管理ツール

脅威検知・防御と脆弱性管理

脅威検知・防御管理は既知・未知のマルウェアの攻撃を検知・防御するツールです。

脆弱性管理は、ハードウェア、ソフトウェア、および潜在する脆弱性を特定するために環境を定期的にスキャンするツールです。

重要度に基づいて脆弱性に優先順位を付け、予防的に対処するための判断材料となります。

③ エンドポイントのウィルス脅威検知・防御ツール(EPP/EDR)

④ ネットワークの脆弱性管理ツール

⑤ 脅威インテリジェンスツール

構成管理データベース (CMDB)

資産の構成を管理しており、資産が何のサービスやシステムにどう紐づいているか管理されています。

CMDB を脆弱性管理ツールや脅威インテリジェンスツールと統合することで、「資産の重要性」と「脆弱性の優先度」に基づいてセキュリティ対策の優先順位を決めることが可能となります。

⑥ CMDBツール

API統合による情報集約で各システムのカバレッジギャップを保管

API統合による情報集約で各システムのカバレッジギャップを保管

最後に

弊社はCAASMソリューションを利用し、複雑化、高度化しているサイバー脅威に対し、プロアクティブ、リアクティブの両対応を実現できるプラットフォームを構築しセキュリティ運用自動化の実現を目指し活動しております。

「2022年度Gartner® Hype Cycle™ for Security Operations」のCAASMカテゴリおよび、CPS Securityカテゴリにおいて、Sample Vendorとして認定されたArmisソリューションを2年前から取扱いを始めております。

ご興味がございましたら、担当営業にお声がけください。

【ご参考】

https://www.armis.com/press-releases/armis-enhances-its-cyber-asset-attack-surface-management-caasm-solution/

※IPAの2023年度版の情報セキュリティ10大脅威についてはこちらに掲載しております。ご参照下さい。

『コロナ禍のセキュリティ脅威の振り返りと今後の対策の方向性~サプライチェーンのセキュリティ~ 』

執筆者

萩川 義則

営業技術本部 戦略ビジネス統括部 セキュリティ営業部

「情報漏洩対策」ソリューションLANSCOPEの立ち上げから担当し、多くの導入に従事。

「サイバー攻撃の防御・検知」としてNGAV、EDR、メールセキュリティとラインナップを拡げ、2022年から「サイバー攻撃の対応」としてSOC、インシデントレスポンスサービスなど、セキュリティオペレーションソリューションも担当。

関連記事

-

#34 網羅的資産管理へのチャレンジ~取組みのご紹介~

2026.01.08

#セキュリティ

#ランサムウェア対策

#サイバー資産管理

#脆弱性管理

#事例

今回は企業のセキュリティ対策に不可欠な「網羅的資産管理」と脆弱性情報管理の取り組み事例を紹介しています。PC・サーバ・ネットワーク機器の資産情報を自動収集し、脆弱性情報と紐づけて優先順位付けを行うことで、工数削減と精度向上を実現するCAASMソリューションの活用方法を解説いたします。

-

#33 脆弱性管理の“永遠の課題”を、AIによるセキュリティ検証で変える

2025.12.05

#セキュリティ

#ランサムウェア対策

#脆弱性管理

#AI活用

サイバー攻撃が猛威を振るっています。今回のレポートでは、昨今の状況を振り返るとともに、改めて防御の重要性とその基本となる脆弱性の把握と管理、またAIの活用に関してご報告いたします。

-

#32 デジタル時代の脅威-ランサムウェアがもたらすリスクと対策

2025.11.06

#セキュリティ

#ランサムウェア対策

#バックアップ

ランサムウェア被害が2025年に急増し、製造業や医療機関などで深刻な影響が発生。クラウドバックアップを活用した「3-2-1ルール」による多層防御が有効で、改ざん不可設定により安全な復旧が可能です。今こそ、定期的なバックアップとクラウド活用による堅牢な対策が求められています。

関連資料