目次

開く

今回は前月号に引き続いて、ID管理セキュリティに関する内容となります。

IDの中でも特に高い権限を有する「特権ID」にフォーカスし、ID管理セキュリティの動向と未来についてご紹介しておりますので、ぜひお読みください。

特権ID管理の市場動向

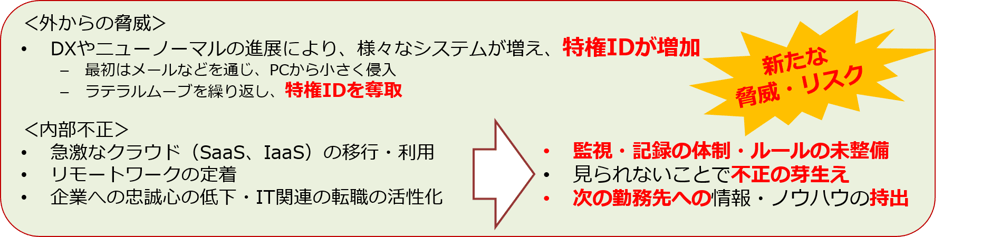

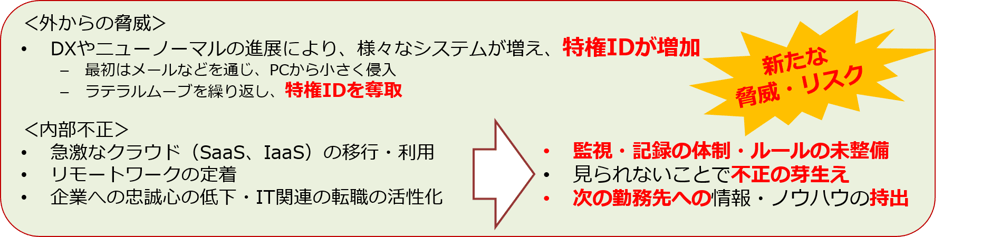

働き方改革やDXの推進によって働き方が大きく変わり、また、業務システムのクラウド利用が進んでいます。

これに伴い、個人や組織が管理するIDやパスワード、デバイス、アクセス経路の増加と複雑化が増し、セキュリティ監視体制が追い付かない状況になっていることから、ハッカーなどの攻撃者に付け入る隙を与え、従業員による内部不正の機会を誘発し、ついては企業経営のリスクを増大させています。

特権ID管理の市場動向と新たな脅威・リスク

※本レポートは特権ID管理に関する記載が中心で、内部不正の現状や対策・対応に関しては深く言及しておりませんが、昨年10月にIPA(独立行政法人情報処理推進機構)が発行した「組織における内部不正防止ガイドライン」の改訂版に内部不正関連の詳細情報が公開されていますので、合わせてご参照ください。

特権IDとは?

特権IDとはその名の通り、特別な権限を持つIDです。

システムの維持・管理のために用意され、システムの起動や停止、ファイルの削除や設定変更など非常に高い権限を持っています。

特権IDの名称は、OSやミドルウェアによってそれぞれ異なりますが、以下が代表的なものとなります。

- Windows :Administrator

- Unix/Linux :root

- Oracle :sys

- SQL Server :sa など

特権IDは、高い権限を有するが故に利便性の高いIDですが、システムにビルトインされたIDのため個人に紐づかない共有のIDとなります。

そのため、利用時の本人特定が困難です。

また、前述の環境変化に伴い、従来のオンプレミス環境に加えてSaaS、IaaSに代表されるクラウド環境の利用が拡大しています。

これに比例して特権IDの数、種類も増加しています。

特権IDが不正利用されるリスク

強力な権限を有する特権IDが不正利用される際のリスクと被害をまとめると以下が挙げられます。

- 「機密性」に対するリスク:個人情報や機密情報など、高い価値のデータの窃取

- 「完全性」に対するリスク:削除、更新など、データの改竄

- 「可用性」に対するリスク:想定外のサービス停止

昨今はデータを暗号化し、業務活動を妨害するランサムウェアが猛威を振るっています。

攻撃者は侵入後、目的達成のために特権IDを奪取しようとしますが、PCやActive Directory、DB、業務システムなどの特権IDが管理、統制されていれば、その先の活動(特権IDでなければできない調査、情報搾取、構成変更や破壊など)を抑止することができ、リスクを取り除くことができます。

特権ID管理のベストプラクティス

特権ID管理のベストプラクティスは以下の4点と言われています。

1.特権IDの棚卸(どこに何がある、誰が使ったかの利用履歴)

2.特権ID利用のアクセス制御(申請・承認に基づく利用)

3.特権作業の可視化(作業の正当性証明と有事の後追い)

4.特権IDのパスワード管理(変更・機密管理)

管理すべき内容は非常にシンプルではありますが、前述の通りビジネスの最大化のためのDX推進が加速し、それを支えるテクノロジーとサイバー脅威の増大が起こっている中、これらを迅速に対応することが困難です。

これらの情勢を踏まえると、特権ID管理の実践は手製・自社対応ではなく、特権ID管理のベストプラクティスが組み込まれている専門ツールでの対応が望ましいと考えております。

なお、ツールはオンプレミス版(IaaS、PaaSを含む)、SaaS版がありますが、弊社といたしましては、ツールは専門ベンダのSaaS利用を推奨いたします。

なぜなら、SaaSはリソースを持たないサービスのためインフラの購入が不要であり、なおかつバージョンアップ対策、セキュリティパッチ対策、運用・生死監視などのインフラの維持運用コストがかかりませんし、機能は常時最新化されるからです。

オンプレミス版(IaaS、PaaSを含む)のツールではそうはいきません。

複雑化するITシステムと伸長するID及び特権ID

前回のレポートでもご紹介しましたが、近い将来、働く場所、働き方、業務はこれまで以上に多様化し、IT環境は複雑化します。

また、企業の社員だけでなく、協力会社、サプライヤー、ロボットの活用も大きな伸長が見込まれ、これに伴いIDは急増し、特権IDも急増します。

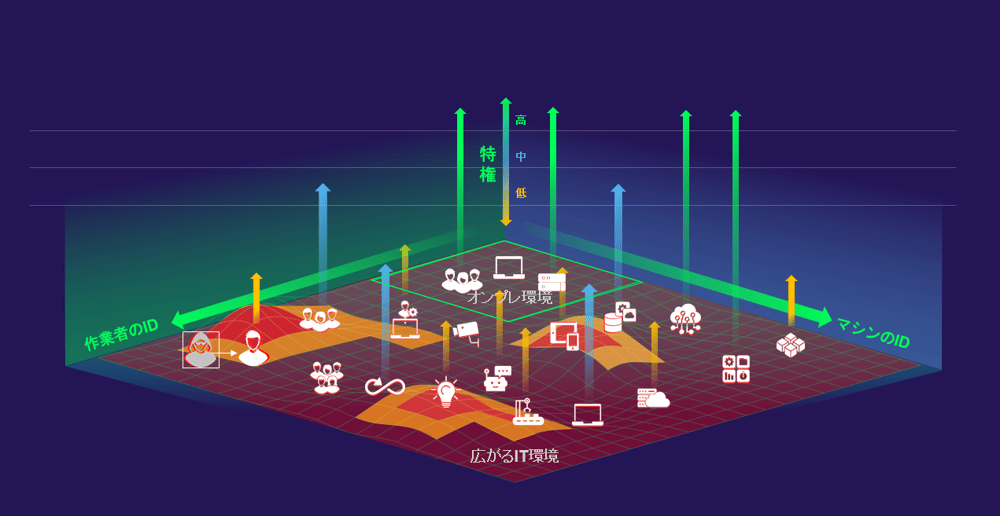

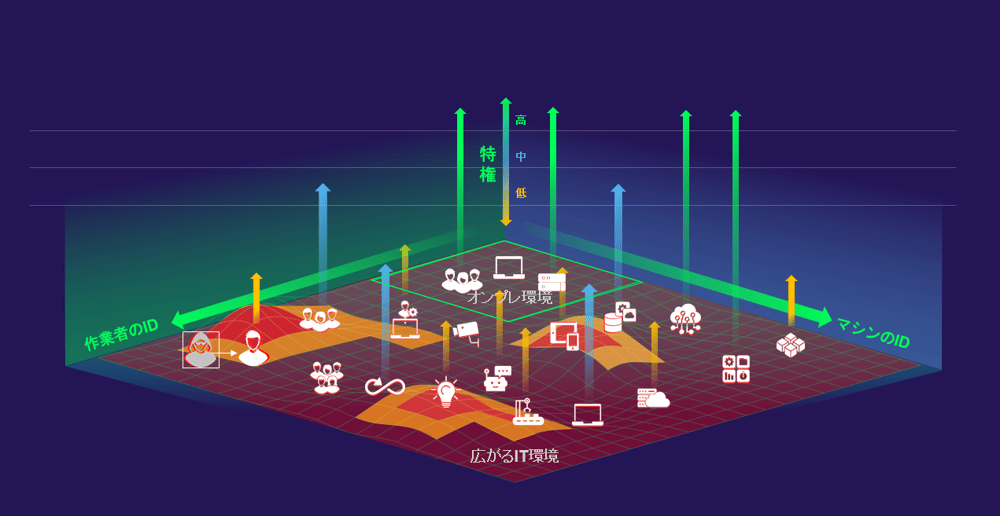

これを図式化すると、以下のように3次元で表すことができます。

ITシステムの複雑化に伴うID及び特権ID管理の増加を3次元で図式化

複雑化するIT環境において、特権IDを管理する際に懸念される問題点は、状況の可視化と制御の難しさが考えられますが、計測できないものは制御ができないため、状況の可視化は管理の必須条件となります。

また、可視化ができたとしても、増加した特権IDを、適切な人・モノに、適切な時に、適切な期間だけ使用させるのは困難を極めます。

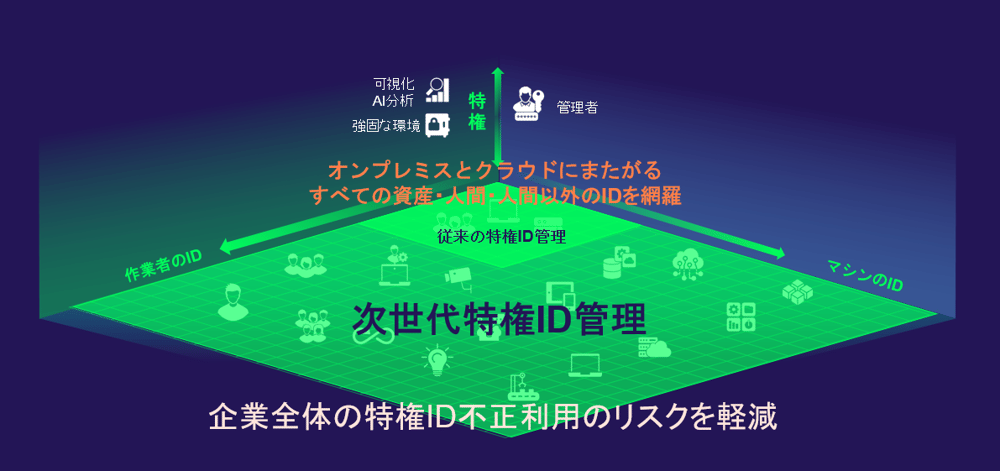

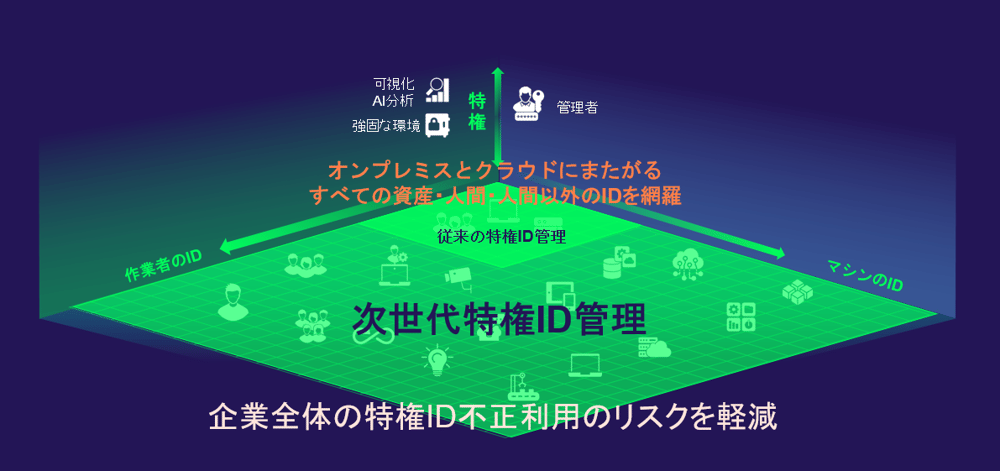

問題点を克服するには、これまでと違う次世代型特権ID管理が必要となり、求められる対応は大きく以下の3点と考えられます。

- 全方位での可視化

広がるIT環境においても特権IDの状況を把握し、不正利用・盗難のリスクを減らします。 - 最小特権の原則の実装(ポリシー整備)

複雑化するIT環境において最小特権を実現するためにはRBAC※などの手法の実装が有効です。

- 自動化・AI活用

最適な権限付与と剥奪をAIが自動で確実に実施、特権ID管理者はより生産的な活動に従事できます。

※RBAC(ロールベースアクセス制御)

個々の利用者ごとではなく、利用者に割り当てられたロール(役割)ごとに権限を付与する方式で、管理工数の削減に有効です。

次世代特権ID管理に切り替えることで不正利用のリスクを軽減

まとめ

冒頭に記載した通り、働き方、システムの利用が変わっております。

これは、企業がこの先も存続し続けるための進化であり必然と感じています。

多くの企業ではグローバル対応とスピード対応が求められておりますが、自社内に目を向ければ、少子高齢化で働き手の不足が深刻化しつつあります。

このような中でセキュリティを確保するのは非常に大変なことです。

ITの活用が新たなビジネスチャンスを生むことは周知のことですが、システムを利用する限り、そのシステムを管理するための特権ID利用とセキュリティ維持のための特権ID利用統制はこれからも永続的に続きます。

本レポートにおいて、特権IDの管理の動向と未来に関する内容と、弊社はSaaS型及び次世代型の特権ID管理ソリューションの推奨をさせていただきましたが、この内容が貴社のお役に立てたのであれば幸いです。

引き続き弊社では、海外を含めた最新動向を常に収集し、いち早く読者の皆様へ情報提供を実施していきたいと考えております。

今後ともよろしくお願い申し上げます。

執筆者

田口 学

営業技術本部 戦略ビジネス統括部 セキュリティ営業部

IIMお客様担当営業経験後、2010年に現セキュリティー部門に異動。個人情報保護法、JSOX法の対策でセキュリティ・コンプライアンスのソリューション提案を数多く経験。PAM、IAM、IGAなどエンタープライズ企業向けID管理に従事。レジリエンス対策でクラウドバックアップ・BCPも担当。

関連記事

-

#31 勝って兜の緒を締めよ 今こそセキュリティの強化を!

2025.10.09

#セキュリティ

#ランサムウェア対策

#ゼロトラスト

好調な企業業績の裏で高まるサイバーリスク。今こそ「勝って兜の緒を締めよ」。ゼロトラスト、IGA、PAMを組み合わせたアイデンティティ中心の防御戦略で、企業価値と信頼を守る方法を解説します。

-

#29 IGAとPAMの融合 ~特権ID管理の現実と限界~

2025.08.07

#セキュリティ

#ID管理

#特権ID

従来のPAMソリューションだけでは特権ID管理に限界があります。IDガバナンスの高度化を実現するために、IGAとの連携およびログ分析基盤との統合の必要性についてご説明いたします。

-

#22 IGA(アイデンティティ・ガバナンス管理)とは何か

2025.01.09

#情報漏洩対策

#セキュリティ

#ID管理

「ID管理」領域の重要なコンポーネントである「IGA」についてご紹介いたします。 IGAとは何か?から、IGAが求められる理由、そしてIGAを導入することによる効果などを詳しくご説明いたします。

関連資料